Mon Portfolio

Bienvenue sur mon portfolio. Vous trouverez ici une sélection de mes travaux. Explorez mes projets pour en savoir plus.

Semestre 2

SAE 2.01Semestre 2

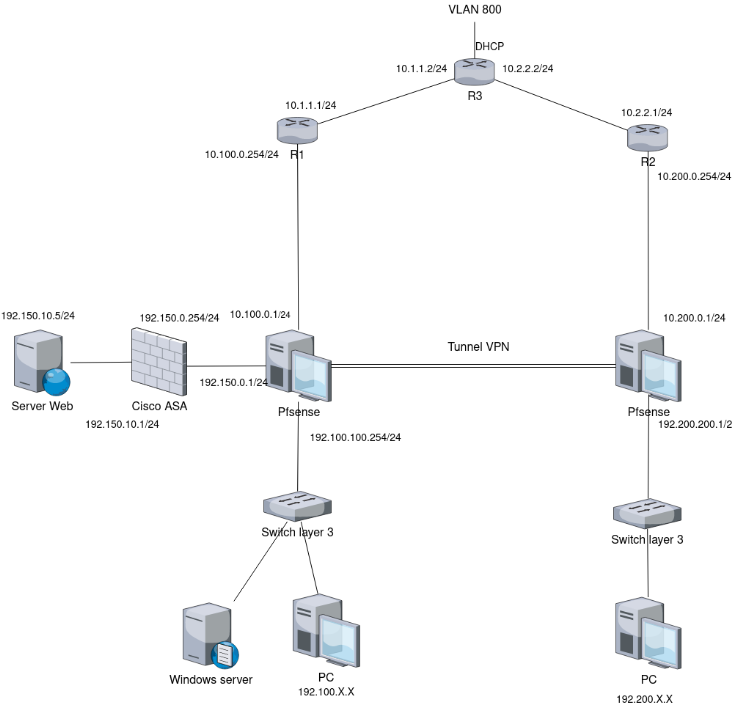

SAE 2.01 - Conception d’un réseau informatique multi-sites

En équipe, nous avons conçu et déployé une architecture réseau pour une entreprise fictive multi-sites. Ce projet simulait un environnement réel, incluant la configuration des services essentiels, la sécurité et la redondance.

Installation et configuration :

- Déploiement de Windows Server avec un Active Directory associé au domaine societeX.pepiniere.rt.

- Mise en place d'espaces de stockage personnels et partagés par groupes d’utilisateurs.

Infrastructure du siège :

- Configuration d’un DNS principal, d’un serveur de mail interne, d’un proxy pour le filtrage de trafic, et d’une base de données (BDD) production.

- Déploiement d’un serveur web public connecté à un réplicat en lecture de la BDD production.

Sécurité et administration :

- Accès restreint aux équipements réseaux en SSH et via une interface web depuis un réseau dédié (ADMIN).

- Implémentation de redondances matérielles pour une meilleure tolérance aux pannes.

Réseaux dédiés :

- Réseaux pour personnel, vidéo, production, et WiFi (sécurisé pour les employés et invité pour les extérieurs).

- Priorisation du trafic vidéo sur l’ensemble du réseau de l’entreprise.

Connectivité inter-sites :

- Liaison entre le siège et la succursale avec tout le trafic sortant passant par le proxy du siège.

- Mise en place d’un DNS réplicat dans la succursale.

Compétences développées lors de ce projet

Ce projet m’a permis d’acquérir des compétences avancées en architecture réseau, administration système, sécurisation des infrastructures et gestion des services réseau pour une entreprise multi-sites.

- Conception et déploiement d’une infrastructure réseau

- Administration système avec Windows Server et Active Directory

- Mise en place de services réseau essentiels

- Sécurisation et gestion des accès réseau

- Redondance et tolérance aux pannes

- Connectivité inter-sites et centralisation du trafic

- Planification et organisation du déploiement

Semestre 4

SAE 4.Cyber.01 - Sécurisation d’un système d’information

Ce projet visait à sécuriser le système d’information d’une entreprise multi-sites en mettant en place une architecture réseau segmentée et des mesures de protection avancées.

Architecture réseau sécurisée :

- Séparation des réseaux en trois parties : Service, Production, et Admin.

- Accès limité : seuls les réseaux Admin peuvent communiquer avec les autres réseaux et entre sites.

Collaborations spécifiques :

- Mise en œuvre des recommandations ANSSI (checklist des mesures).

- Sécurisation des services DNS avec DNSSEC.

- Configuration de pare-feux et création de tunnels sécurisés.

- Tests de sécurité pour valider les mesures mises en place.

Compétences développées lors de ce projet

Ce projet m’a permis de développer des compétences clés en sécurisation des infrastructures réseau, protection des services critiques, configuration de pare-feux et tests de sécurité pour une entreprise multi-sites.

- Architecture réseau sécurisée et segmentation

- Configuration des pare-feux et Sécurisation des flux réseau

- Sécurisation des services DNS avec DNSSEC

- Mise en œuvre des recommandations de sécurité (ANSSI)

- Tests de sécurité et validation des mesures de protection

- Planification et répartition des tâches en équipe

- Collaboration avec les normes et référentiels de sécurité

Stage de 2e année chez Sofratel

Durant mon stage, ma mission principale a été la réalisation d’audits de sécurité sur plusieurs sites web internes et externes de Sofratel.

🎯 Mes Missions et Objectifs

Durant mon stage de 12 semaines, ma mission principale a été la réalisation d’audits de sécurité sur plusieurs sites web internes et externes de Sofratel. Mon travail visait à identifier et signaler des vulnérabilités potentielles avant le déploiement des applications sur Internet.

- ✔ Effectuer des tests d’intrusion sur les sites de l’entreprise

- ✔ Détecter et analyser les failles de sécurité

- ✔ Fournir des recommandations aux développeurs pour corriger les vulnérabilités

- ✔ Automatiser le processus d’audit pour une meilleure efficacité

🔍 Recherche et Préparation

Avant de débuter les tests, j’ai effectué une phase de recherche approfondie sur :

- 📌 Les outils de pentest les plus adaptés à mon environnement de travail

- 📌 Les méthodologies de tests de sécurité

- 📌 Les bonnes pratiques en cybersécurité sous Linux

Cette phase de préparation était essentielle pour garantir la rigueur et l’efficacité de mes audits.

.png)

.png)

🛠 Outils de Pentest Utilisés

💡 J’ai utilisé plusieurs outils spécialisés pour effectuer mes audits, notamment :

- 🛡 OWASP ZAP – Détection des vulnérabilités web

- 🔍 Nmap – Scan des ports et services réseau

- 📂 Nikto – Analyse des configurations et des failles serveur

- 📡 Sublist3r – Recherche des sous-domaines

- 📁 Dirb – Découverte des fichiers cachés sur un site web

- 💾 SQLMap – Tests d’injections SQL

- 🔑 Hydra – Attaques par force brute sur les identifiants

Ces outils m'ont permis de tester la robustesse des applications web, d’identifier les failles potentielles et d’évaluer la sécurité des systèmes de Sofratel.

🔬 Exemple d’Audit de Sécurité

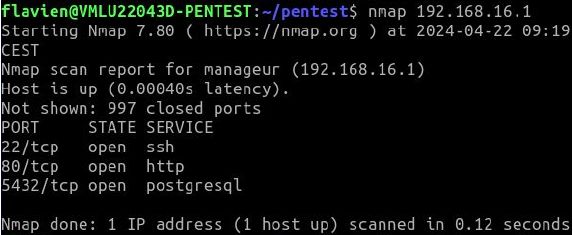

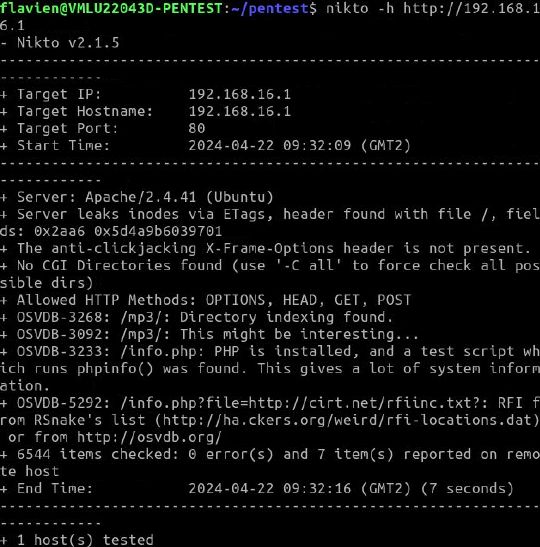

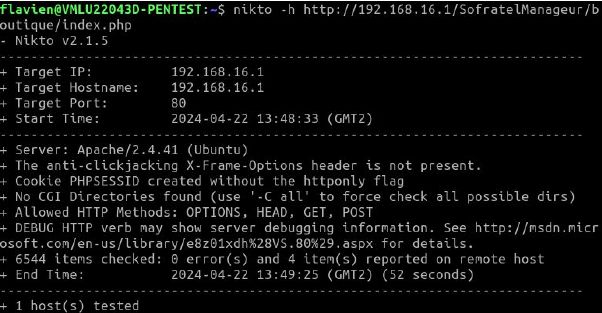

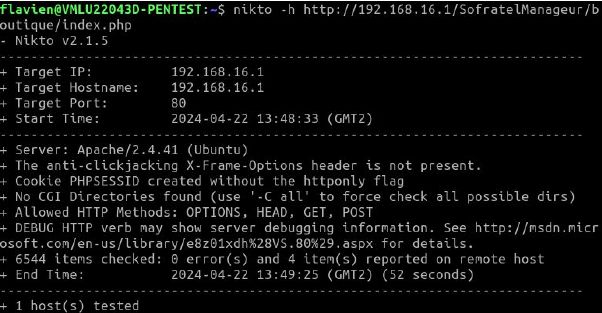

Pour illustrer mon travail, voici un exemple détaillé de l’un de mes audits sur 192.168.16.1 :

1️⃣ Scan initial avec Nmap – Identification des ports ouverts (22 - SSH, 80 - HTTP, 5432 - PostgreSQL).

2️⃣ Analyse du site avec Nikto – Détection d’entêtes de sécurité manquantes, fichiers exposés et informations sensibles.

3️⃣ Recherche de fichiers cachés avec Dirb – Découverte de répertoires sensibles accessibles publiquement.

4️⃣ Scan des vulnérabilités avec OWASP ZAP – Cartographie des pages vulnérables et identification des failles XSS, SQLi, Clickjacking.

Sur ce site 192.168.16.1 les erreurs les plus graves étaient des erreurs moyennes, la liste de gravité des erreurs étant :

- Hight

- Medium

- Low

- Informal

.png)

5️⃣ Tests d’injection SQL avec SQLMap – Vérification de la résistance du site face aux attaques SQL.

6️⃣ Tentative de brute-force avec Hydra – Simulation d’attaques sur les pages d’authentification.

Chaque analyse a été documentée et rapportée aux équipes de développement afin d’améliorer la sécurité des applications.

📄 Rédaction des Rapports d’Audit

Tous mes résultats ont été documentés sous forme de rapports techniques, réalisés en Markdown via Visual Studio Code et convertis en PDF.

📌 Structure des rapports :

- ✅ Logo de l’entreprise

- ✅ Objectif de l’audit

- ✅ Sommaire interactif

- ✅ Analyse détaillée des scans et résultats

- ✅ Liste des vulnérabilités détectées

- ✅ Recommandations pour la correction des failles

- 🔑 Hydra – Attaques par force brute sur les identifiants

Ces rapports ont permis aux équipes techniques de Sofratel de prendre conscience des risques et de mettre en place des correctifs adaptés.

🤖 Automatisation des Audits de Sécurité

Pour accélérer et fiabiliser le processus d’audit, j’ai développé un script Python automatisant les différentes étapes :

- Récupération automatique des sous-domaines

- Scan des ports ouverts avec Nmap

- Analyse des vulnérabilités avec Nikto et OWASP ZAP

- Tentatives d’exploitations automatiques via Hydra et SQLMap

- Génération d’un rapport d’audit complet en Markdown

Grâce à cet outil, les audits ont été plus rapides et efficaces, permettant de détecter plus facilement les points faibles des systèmes de Sofratel.

Compétences développées lors de ce projet

Ce stage m’a permis d’acquérir et de renforcer des compétences essentielles en cybersécurité, pentesting, automatisation et gestion de projet dans un environnement professionnel.

- Pentesting et audits de sécurité (scans, attaques, exploitation de vulnérabilités)

- Automatisation des tests avec Python

- Gestion des outils de cybersécurité sous Linux

- Rédaction de rapports techniques et documentation en Markdown

- Tests de sécurité et validation des mesures de protection

- Travail en équipe avec les développeurs et administrateurs réseau

- Découverte du fonctionnement interne d’une entreprise spécialisée en sécurité

- Renforcement de mes compétences en communication technique

Je ne peux donner aucun rapport de stage ou rapport d'analyse dû à la confidentialité des données se trouvant dans ces derniers.

Semestre 5

SAE 5.01 - Conception, réalisation et présentation d’une solution technique

Créer une solution complète pour la gestion et la virtualisation d’un environnement technique, intégrant la sécurité et la facilité d’utilisation.

Installation et virtualisation :

- Déploiement d’un hyperviseur sur un serveur dédié.

- Conception et configuration de machines virtuelles modèles adaptées aux besoins des TP.

Interface d’accès :

- Développement d’une interface web pour permettre l’accès distant aux machines virtuelles et la gestion de ces dernières.

Sécurité :

- Implémentation de mécanismes d’authentification et de gestion des accès pour garantir la sécurité.

Documentation :

- Rédaction de procédures de maintenance et de supervision pour assurer la pérennité du système.

Compétences développées lors de ce projet

Ce projet m’a permis d’acquérir et de renforcer des compétences clés en virtualisation, développement backend, gestion d’API, administration système et travail en équipe.

- Administration et déploiement d’un hyperviseur (Proxmox)

- Développement backend avec Node.js

- Développement d’une interface web pour la gestion des VMs

- Sécurisation et gestion des accès (HTTPS, LDAPS)

- Apprentissage et adaptabilité

- Planification et répartition des tâches en équipe

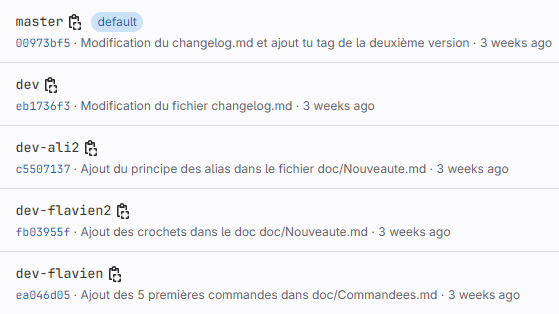

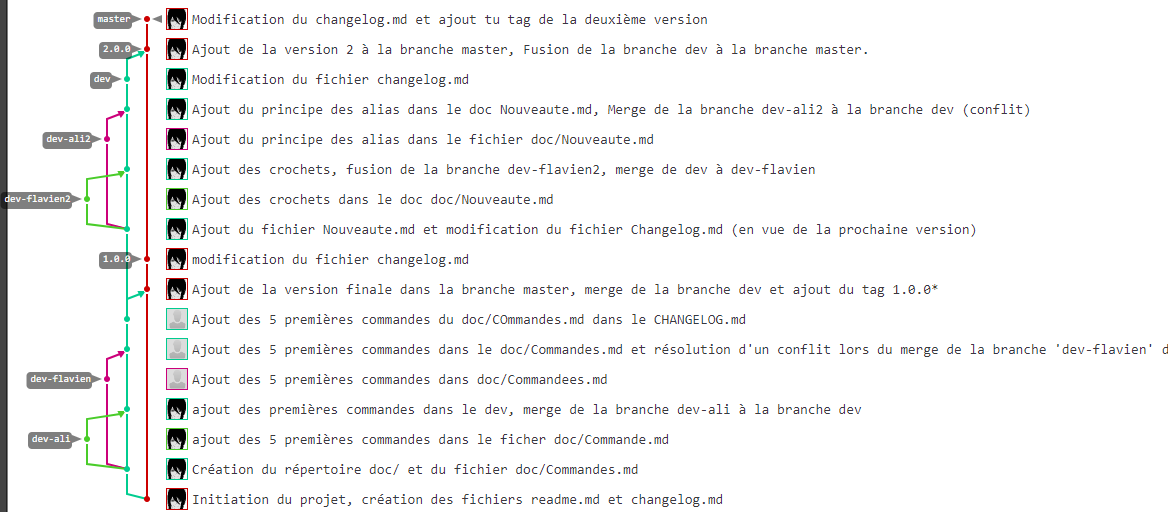

SAE 5.02 - Piloter un projet informatique

Appliquer les principes du développement collaboratif et la gestion de version avec Git en rédigeant une documentation en Markdown. Cela permet d'expérimenter une structure spécifique de branches et de travailler en équipe pour organiser et fusionner les contributions.

Création et configuration du dépôt Git :

- Un seul dépôt distant par binôme.

- Ajouter les autres membres du binôme en tant que "Maintainer".

Organisation des branches :

- Chaque membre du binôme crée sa propre branche nommée "dev-NOM".

- Une branche "dev" pour fusionner les contributions des membres.

- Une branche "master" qui contiendra uniquement les versions stables.

Rédaction de la documentation :

- Chaque membre choisit une sous-section à rédiger.

- Il travaille exclusivement sur sa branche dev-NOM et réalise un ou plusieurs commits.

Fusionner avec la branche dev :

- Une fois la sous-section terminée :

- Fusionner sa branche personnelle (dev-NOM) avec la branche dev.

- Mettre à jour le fichier CHANGELOG.md en ajoutant une entrée mentionnant la sous-section rédigée.

- Faire un commit et pousser les changements sur le dépôt distant.

Créer des versions stables :

- La branche master n'enregistre que les versions stables de la documentation.

- La création des versions stables doit être partagée équitablement entre les membres du binôme.

Résultat final de l'arborescence du projet GIT :

Compétences développées lors de ce projet

Ce projet autour de la gestion de documentation avec Git m'a permis d’acquérir et de renforcer plusieurs compétences techniques, méthodologiques et collaboratives essentielles pour le travail en équipe et la gestion de projets informatiques.

- Maîtrise de Git et des flux de travail collaboratifs

- Structuration et organisation d’un projet git

- Rédaction et gestion d’une documentation markdown

- Travail en binôme et coordination

- Gestion des versions et historique des modifications

- Résolution des conflits Git

- Planification et répartition des tâches en équipe

SAE 5.Cyber.03 - Assurer la sécurisation et la supervision avancées d'un système d'information

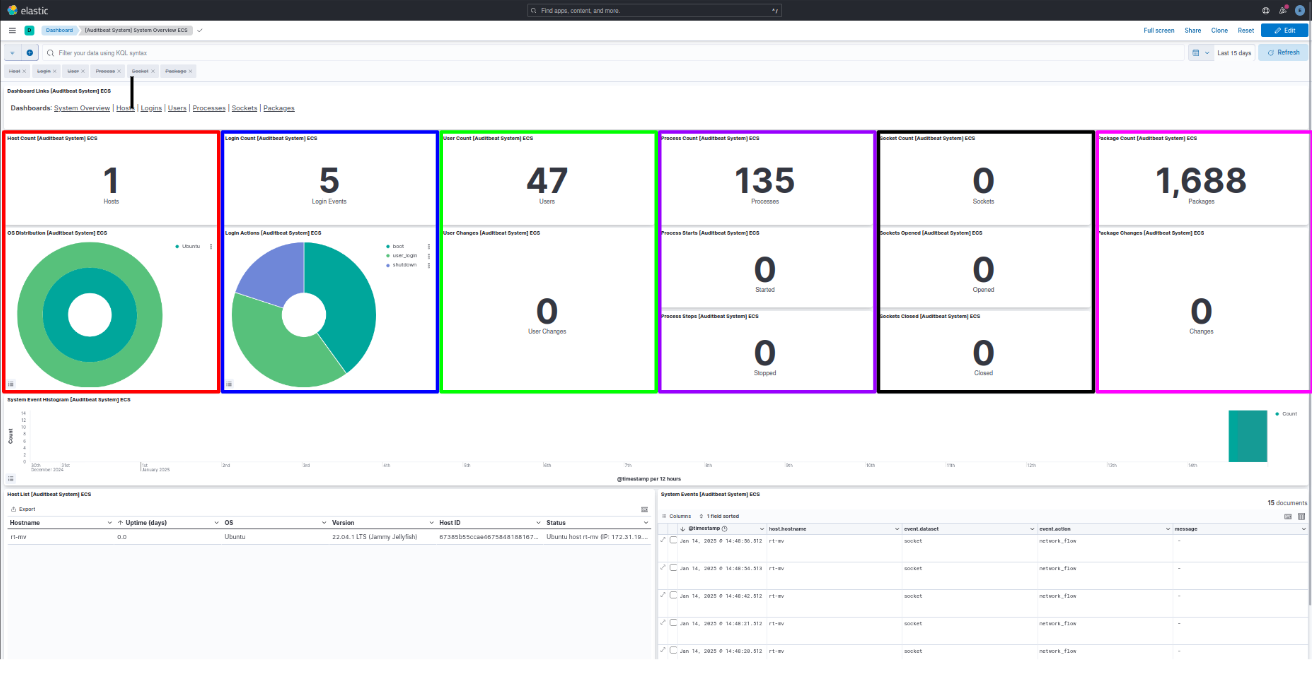

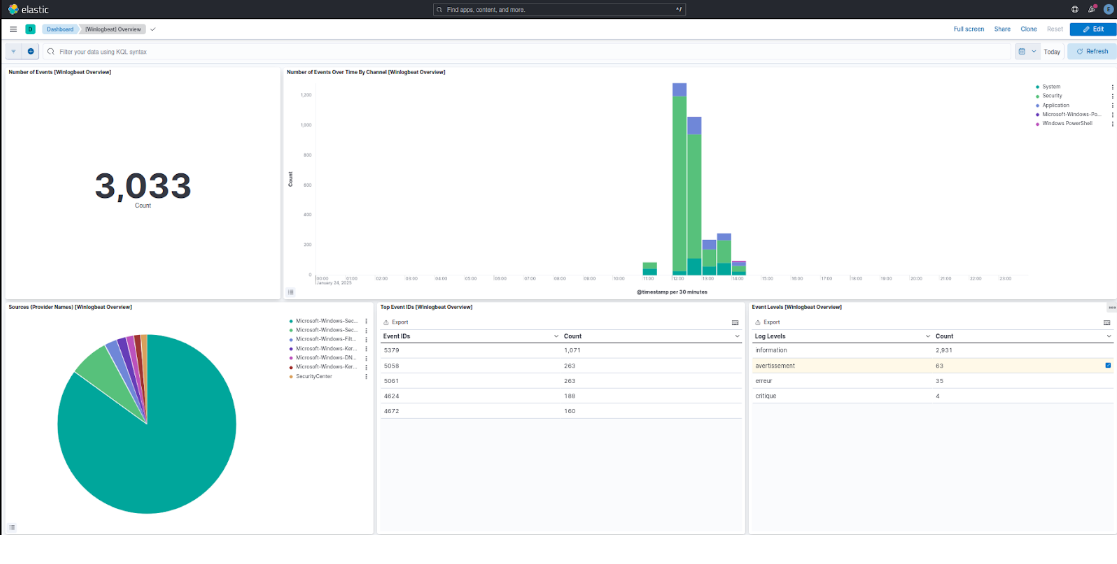

Superviser différents équipements et services, ainsi qu'analyser des logs issus de plusieurs TP. Afin de maîtriser l’installation, la configuration et l’exploitation d’Elastic pour la cybersécurité et la supervision réseau.

Installation d'Elastic et des Beats

- Installer la suite Elastic sur une machine Ubuntu.

- Configurer Elasticsearch, Kibana et les Beats nécessaires (Filebeat, Metricbeat, Packetbeat, etc.).

- Rédiger un compte rendu d'installation détaillant :

- Les étapes suivies.

- Les configurations effectuées.

Supervision d'une machine Ubuntu :

- Configurer Filebeat pour collecter des données système (logs).

- Vérifier que les données remontent bien dans Kibana.

- Rédiger un compte rendu expliquant les résultats obtenus.

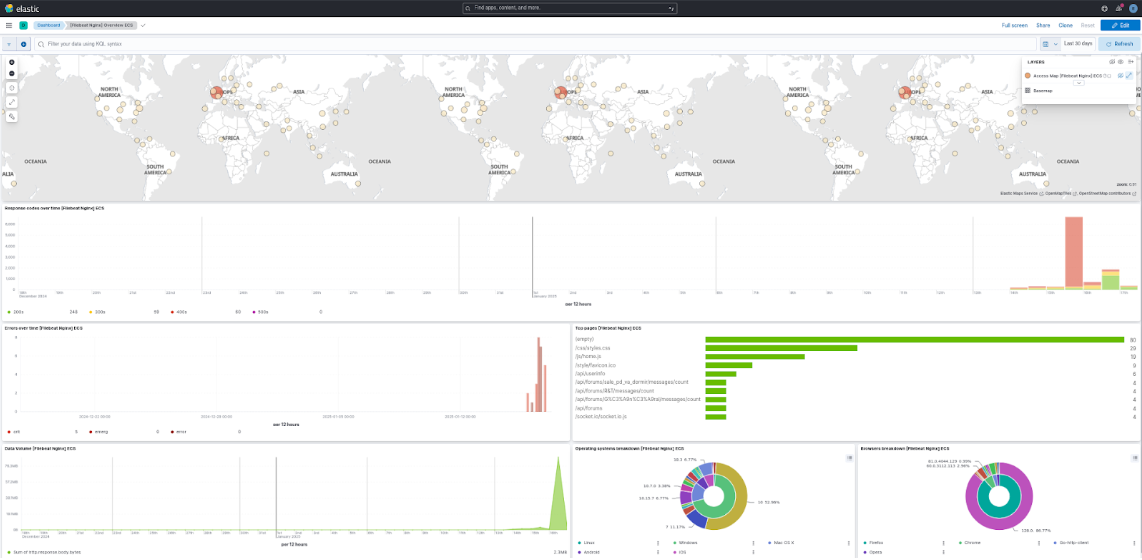

Supervision d'un service web (Apache, Nginx, etc.) :

- Configurer Filebeat pour surveiller un serveur web (logs d’accès et d’erreur).

- Créer des tableaux de bord dans Kibana pour visualiser les données collectées.

- Rédiger un compte rendu détaillant l’installation, la configuration et les résultats.

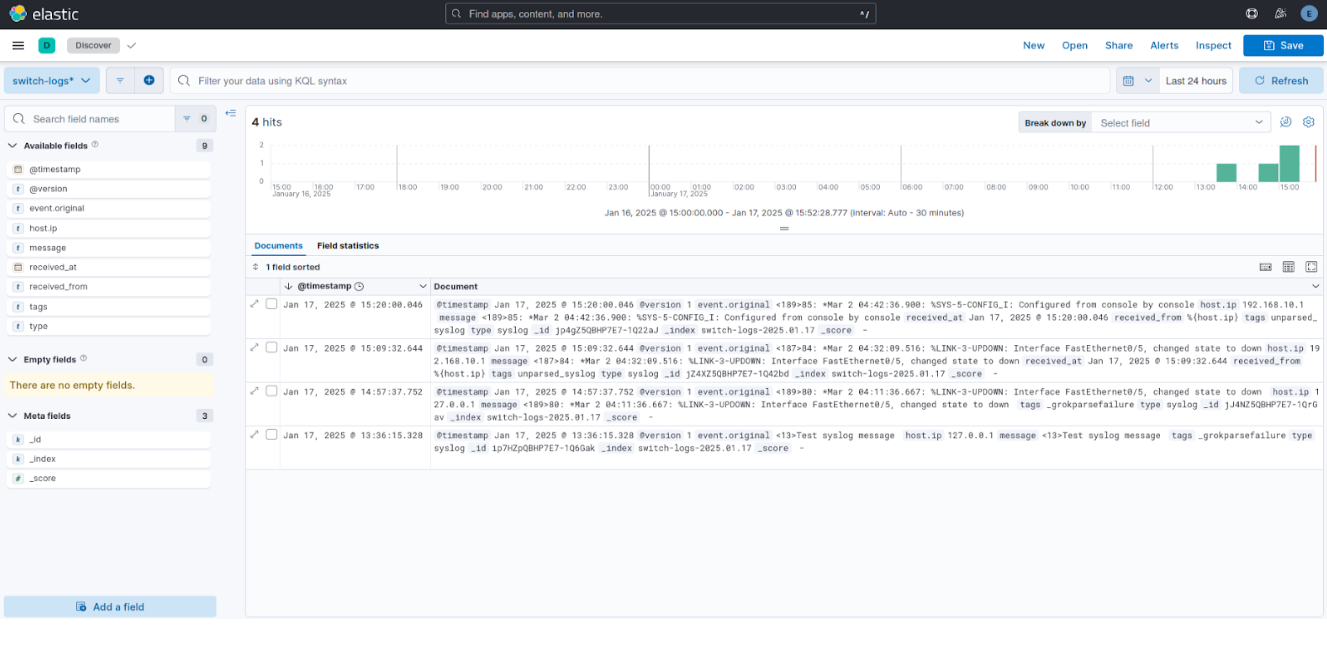

Supervision d'un équipement Cisco :

- Configurer Filebeat pour récupérer les logs d’un équipement réseau Cisco.

- Dans mon cas j'ai dû utiliser Logstach car Filebeat ne fonctionnait pas.

- Vérifier la remontée des logs dans Kibana et analyser les événements collectés.

- Rédiger un compte rendu sur la mise en place et les données observées.

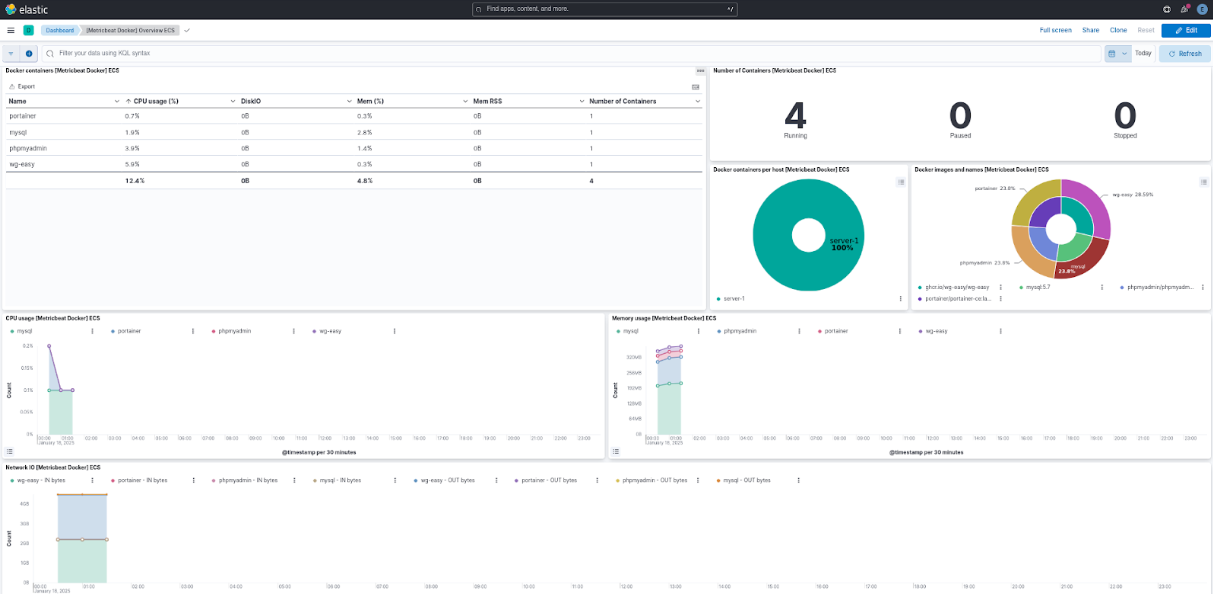

Supervision d’un autre service ou équipement (Docker et Base de données) :

- Choisir un autre service ou équipement à superviser (par exemple, un pare-feu, un service SNMP, un serveur de bases de données).

- Configurer les Beats pour collecter les logs et métriques.

- Documenter le processus de supervision et les résultats obtenus dans un compte rendu.

Supervision d'une machine Windows:

- Configurer WinlogBeat pour collecter des données système.

- Vérifier que les données remontent bien dans Kibana.

- Rédiger un compte rendu expliquant les résultats obtenus.

Compétences développées lors de ce projet

Ce projet autour de l’installation et la supervision avec Elastic m'a permis d'acquérir et de renforcer plusieurs compétences techniques et méthodologiques essentielles en cybersécurité et administration système.

- Déploiement et configuration de la suite Elastic

- Administration et configuration d’environnements linux et Windows

- Supervision et monitoring

- Supervision d’équipements réseau (Cisco)

- Supervision de docker et d'une base de données

- Sécurité et analyse des logs